Що таке DLP?

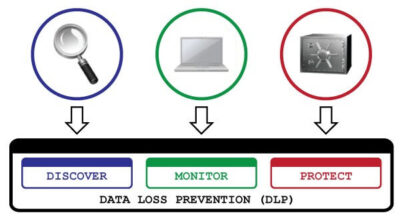

Системи DLP дозволяють відповісти на 3 ключові питання:

- Де є дані?

- Як вони використовуються?

- Як запобігти їхньому витоку?

Рішення DLP поділяються на 2 види:

- DLP Endpoint – рішення на базі агента

- Network DLP – мережевий DLP

На кінцевих точках (тобто настільні ПК, ноутбуки і т.п) необхідне рішення на базі агента (DLP Endpoint), здатне закрити всі можливі канали витоку, характерні для цього пристрою:

- Копіювання на USB-носія

- Копіювання на CD/DVD

- Копіювання до мережних папок

- Надсилання даних факсом, або на друк

Також агент дозволяє захищати мережеві протоколи, такі як електронна пошта, веб (HTTP/HTTPS), FTP і обмін миттєвими повідомленнями.

Крім цього, агент дозволяє сканувати внутрішні жорсткі диски щодо пошуку конфіденційної інформації.

Наявність агента DLP особливо актуальна для ноутбуків, які можуть бути відключені від корпоративної мережі та підключені до менш захищеної мережі (наприклад Wi-Fi у кафе, або до домашньої мережі).

Мережевий DLP встановлюється там, де інформація може залишити межі корпоративної мережі. Основним завданням мережного DLP є сканування протоколів (електронна пошта, веб-пошта, постінг тощо) та пошук конфіденційної інформації на файлових серверах та базах даних. Якщо мережний DLP помічає спробу “зливання” інформації, він має блокувати цю можливість.

Крім того, мережний DLP дозволяє запобігти витоку даних з неконтрольованих пристроїв (Планшети, Мобільні телефони, ноутбуки гостей і т.д), на які не можна встановити DLP агент.

Хорошим підходом є використання DLP Endpoint + Network DLP. Це дозволяє організувати багаторівневий захист.

Класифікація даних

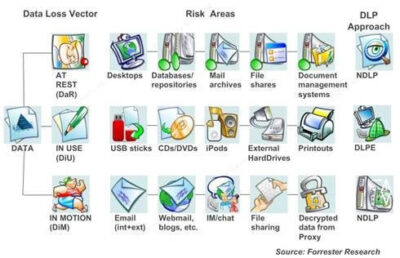

У рішеннях DLP дані поділяють на 3 види:

- Data-at-Rest (DaR) – інформація у спокої (дані на робочих станціях, базах даних, поштових архівах, файлових серверах тощо)

- Data-in-Motion (DiM) – інформація в русі (дані, що пересилаються поштою, що передаються через Skype та інші IM, постінг у блогах і т.д.)

- Data-in-Use (DiU) – інформація в роботі (дані, що використовуються/копіюються з/на USB-накопичувач, CDs/DVDs, зовнішній вінчестер, або надіслані на друк тощо)

Архітектура рішень DLP

DLP Endpoint

В основі DLP Endpoint лежить агент, який встановлюється кінцеву точку.

Функції:

- Контроль за способом надсилання конфіденційних даних користувачами, доступом до них, за печаткою даних, передачею по мережі та через програми, а також шляхом копіювання даних на пристрої зберігання.

- Захист електронної пошти, веб-пошти, пірінгових програм, миттєвих повідомлень, Skype, HTTP, HTTPS, FTP, Wi-Fi, USB, CD, принтери, факс і знімні пристрої.

Можливості:

- Моніторинг. Дозвіл передачі даних

- Запобігання. Блокування передачі даних

- Оповіщення. Оповіщення адміністратора та кінцевих користувачів

- Шифрування. Забезпечення шифрування даних перед передачею

- Карантин. Приміщення на карантинне зберігання досі авторизації.

Налаштування можуть відрізнятися залежно від стану системи (Online/Offline).

Network DLP

Як правило, складається з декількох модулів (кількість модулів може змінюватися в залежності від вендора)

- DLP Monitor – дозволяє збирати, відстежувати та документувати дані, що передаються по всій мережі протягом усього часу спостереження

- DLP Discover – дозволяє визначити, чи наражаються ваші конфіденційні дані на ризик, і встановити їх місцезнаходження.

- DLP Prevent – Забезпечує захист від витоку даних шляхом контролю за даними, що залишають межі мережі будь-яким каналом – електронною поштою, веб-поштою, в миттєвих повідомленнях, через вікі, блоги, портали, за протоколами HTTP/HTTPS та FTP.

DLP Monitor. (Data-in-Motion)

Основні можливості:

- Виявлення конфіденційної інформації

- Захоплення та індексація всього мережевого трафіку

- Класифікація мережевого трафіку

- Моніторинг доступу до внутрішніх файлів

DLP Discover. (Data-at-Rest)

Основні можливості:

- Перевірка інформації на всіх доступних ресурсах (CIFS, NFS, HTTP(S), FTP, Sharepoint, MS SQL (2005)> ), Oracle (10g> )

- Виявлення місцезнаходження конфіденційних даних та визначення власника вмісту

- Індексація всього вмісту та подальший пошук конфіденційної інформації

- Реєстрація та генерування сигнатур

DLP Prevent. (Data-in-Motion)

Основні можливості:

- Захист корпоративної електронної пошти шляхом інтеграції зі шлюзами MTA та використання протоколу SMTP з Х-заголовками для блокування, повернення, шифрування, переміщення до карантину та перенаправлення повідомлення.

- Контролює трафіку завдяки інтеграції з веб-проксі, який підтримує протокол ICAP.

- Виявлення та контроль конфіденційної інформації

Виявлення конфіденційної інформації

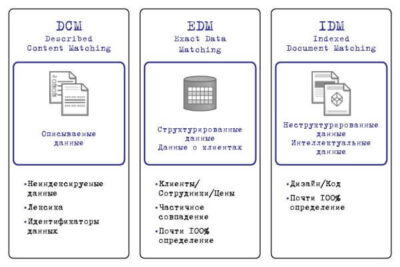

DCM (Described Content Matching)

DCM – механізм пошуку інформації за ключовими словами. Застосовується до даних, що не індексуються. Використовує ідентифікатори даних, які можна описати строго заданим форматом:

Номери паспортів, кредитних карток, страхових полісів тощо.

IDM (Indexed Data Matching)

IDM використовує цифрові відбитки із неструктурованих даних (текстовий документ, текст листа, код програми).

Цифрові відбитки дозволяють згодом визначити, наскільки новий документ похід на вихідний. Завдяки цьому методу система DLP може відстежувати не тільки вихідний файл, але й схожий на нього (якщо хтось скопіював частину документа, зберіг його в іншому форматі, видалив деякі слова, змінив місцезнаходження абзаців тощо).

EDM (Exact Data Matching)

EDM використовує цифрові відбитки із структурованих (табличних) даних. Принцип роботи схожий на IDM. Прикладами структурованих даних може бути прайс-листи, списки клієнтів, співробітників тощо.

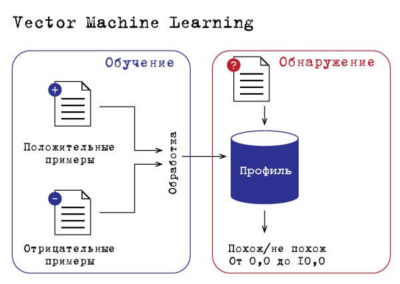

VML (Vector Machine Learning)

VML є самонавченою системою, яку можна назвати “штучним інтелектом”.

Технологія працює слід. чином.

Спочатку системі для навчання необхідно надати досить велику кількість однотипних документів (бажано не менше ніж 50), на які необхідно звертати увагу. Далі необхідно надати стільки ж документів, які можуть бути схожими на них і викликати помилкові спрацьовування. Система їх проаналізує, зрозуміє різницю з-поміж них і надалі сама зможе розрізняти конфіденційну інформацію.

Основні вендори (розробники) DLP систем

ТОП-5 вендорів за версією Gartner:

- Symantec

- RSA

- McAfee

- Verdasys

- Websense

Окрім ТОП-5 вендорів, важливу роль у розвитку DLP рішень відіграли

- CA Technologies

- GTB Technologies

- Trustwave

- Code Green Networks

- Absolute Software

- Zecurion

- InfoWatch