Боротьба з кіберзлочинністю в наші дні — вже далеко не міф, а сувора реальність. Минув час, коли спецслужби не знали, з якого боку підійти до Мережі. Ця історія є яскравою ілюстрацією того, що спецслужби багато чого навчилися і часом займаються дійсно корисними речами.

Операція Trident Breach.

У жовтні місяці з прес-релізів ФБР весь світ дізнався про масштабну міжнародну операцію Trident Breach (дослівно: «удар тризубом»), під час якої у Великій Британії, США та Україні було затримано понад сто осіб, які брали участь у діяльності великого ZeuS-ботнету.

Про троянця на ім’я ZeuS багато хто напевно вже чув; ми присвятили цьому зловмиснику не одну статтю та замітку. На всякий випадок нагадаю, що ZeuS, також відомий в мережі як Zbot, PRG, Wsnpoem, Gorhax та Kneber — це свого роду останній писк моди та найпопулярніший тренд у кіберзлочинному середовищі. Цей інструментарій користується на чорному ринку величезним попитом, регулярно оновлюється, захищений від нелегального використання краще за ліцензійне ПЗ і є справжнім головним болем для всіх ІТ-безпеківців планети. Авторів цього ПЗ безуспішно шукають уже досить довго. А коли не виходить знайти авторів і вирвати «корінь зла», доводиться боротися не з причиною, а з наслідками. Особливо коли наслідки набувають загрозливого масштабу.

Розслідування, яке передувало масовим арештам, розпочалося в травні 2009 року. Тоді під час роботи над справою про крадіжку коштів з 46 різних банківських рахунків агенти ФБР з міста Омаха, штат Небраска, намацали «зв’язуючу ланку» — вони виявили чіткі сліди діяльності ZeuS-ботнету. Федеральне бюро розслідувань швидко зіставило наявні факти і дійшло висновку, що масштаб лиха великий. «Федерали» негайно зв’язалися з місцевою поліцією, своїм аналогом Відділу «К» (тобто з хлопцями, які займаються саме розслідуванням кіберзлочинів), іншими американськими спецслужбами, а потім налагодили контакт і зі своїми зарубіжними колегами з України, Великої Британії та Нідерландів. Відразу скажемо, що голландська поліція була залучена до справи виключно через те, що зловмисники використовували певні комп’ютерні ресурси Нідерландів.

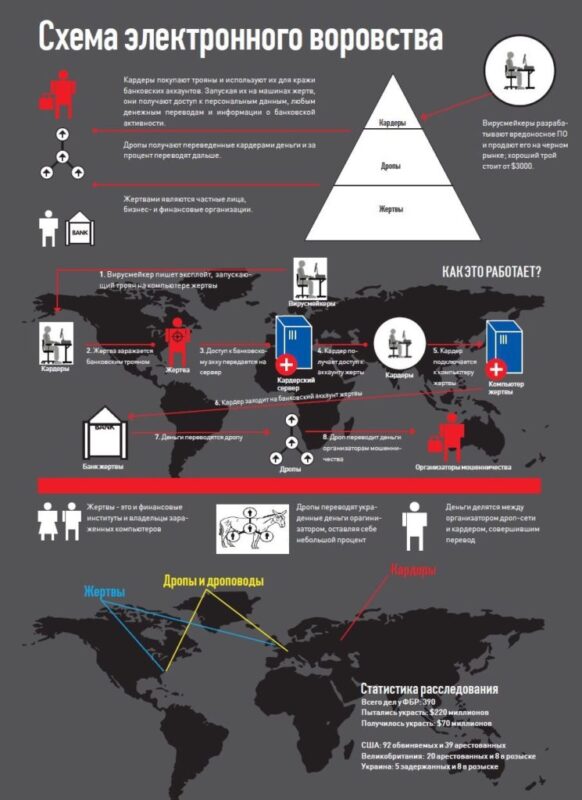

Незабаром ситуація почала прояснюватися. Схема, яку використовували мережеві шахраї, виявилася простою, як три копійки. Основною мішенню цих хлопців були зовсім не великі банки та корпорації — вони націлювалися на невеликі організації, муніципальні підприємства, церкви, лікарні, а також на рідкісних приватних осіб переважно на території США. Зараження комп’ютерів жертв відбувалося практично дідівським методом: шахраї використовували цільові шкідливі e-mail-розсилки (листи несли «на борту» посилання на ZeuS). Як тільки нічого не підозрюючі громадяни відкривали таке лист і переходили за посиланням, вірус проникав у систему і виконував там свою чорну справу — збирав номери рахунків, логіни, паролі та інші конфіденційні дані, пов’язані з банківськими акаунтами. Власники ботнету, отримавши цю інформацію в руки, зуміли дістатися до величезної кількості рахунків. ФБР повідомляє, що таким чином були здійснені спроби крадіжки близько $220 млн., але оскільки не всі вони були успішними, реально злочинці (за попередньою оцінкою) зуміли отримати близько $70 млн. Зазначимо, що робилося все досить акуратно: ФБР стверджує, що злочинці намагалися не знімати більше кількох тисяч доларів за раз.

Масштаб вже вражає, правда? Далі — більше. Як вже було сказано вище, корені цієї злочинної групи вели в Україну та інші країни Східної Європи, а мережа так званих «мулів» (від англійського money mule — «грошовий мул») — людей, які переправляли вкрадені гроші власникам ботнету (в кардерській термінології — дропів) — як з’ясувалося пізніше, налічувала кілька сотень людей.

Як це працює?

Більшості громадян, заарештованих під час операції Trident Breach, від 20 до 25 років, і всі вони, по суті, є нижчою ланкою в структурі роботи ботнету. Коли (і якщо) крадіжка коштів з чергового рахунку проходить успішно, гроші витікають аж ніяк не прямо в загребущі руки власників зомбі-мережі. Це було б занадто просто, ризиковано і примітивно. Тут у гру вступають «мули», вони ж «дропи». У випадку, про який ми говоримо сьогодні, в цій ролі переважно виступали… студенти з Молдови, України, Росії, Білорусі та Казахстану, які перебувають у США за візою J-1, тобто за програмою Work&Travel. Для тих, хто не знає: W&T дозволяє молоді деякий час з користю жити на території США, працюючи, спілкуючись з носіями мови тощо. Одним словом, навчальний і культурний обмін. Заарештованим «студентам» така програма поїздки явно здавалася нудною, раз вони вирішили запропонувати себе кіберзлочинцям у якості дропів.

Як це реалізовано? Знову ж таки, досить просто. Вербують таких «красенів» зазвичай через Мережу, наприклад, через соціальні мережі (у нашому випадку ФБР поки відмовляється розголошувати назву соціальної мережі, де відбувалася вербування). За роботу їм пропонують певний відсоток від обналичених сум, зазвичай в межах 5-20% від переказу. Далі можливі варіанти. Або, в’їхавши в США, «мули» самостійно відкривають підроблені банківські рахунки, на які йдуть вкрадені гроші. Або ж фейкові рахунки дропу надає сам роботодавець: наприклад, «мулу» просто присилають поштою пластикову карту з PIN-кодом. Часто у справі також замішані підроблені документи всіх видів. Далі завдання «мула» елементарне — потрібно знімати готівку і передавати її своїм «господарям».

За прикладами цих схем не потрібно йти далеко. Під час операції Trident Breach ФБР впровадило одного зі своїх агентів у шахрайську мережу саме в якості дропа. Через російську соціальну мережу (все спілкування відбувалося російською) агент знайшов «роботодавця», який ховався під ніком Jack Daniels. Jack Daniels, який згодом виявився 26-річним громадянином РФ Антоном Юферициним, запропонував наступну «роботу»: потрібно було відкрити в США кілька банківських рахунків, отримувати на них перекази і обналичувати гроші. Під пильним наглядом ФБР все було виконано, та так добре, що замаскований агент навіть зміг особисто зустрітися з Юферициним. «Роботодавець» раптом вирішив віч-на-віч обговорити зі «студентом» перспективу відкриття бізнес-рахунку, на який можна було б переводити більше грошей. Очевидно, під час цієї першої зустрічі Jack Daniels нічого не запідозрив, оскільки незабаром на рахунок підставного «мула» надійшов перший переказ у розмірі $9983. Через кілька днів Jack Daniels призначив агенту повторну зустріч, цього разу вже безпосередньо для передачі грошей. Під час цього дійства Юферицин і був благополучно заарештований.

Йому пред’явили звинувачення у змові з метою шахрайства, свою провину Jack Daniels визнав і навіть дав свідчення проти інших учасників угруповання. Але найцікавіше те, що на даний момент Антону Юферицину вже винесено вирок, і він виявився дивно м’яким: 10 місяців в’язниці і $38 314 штрафу. Річ у тому, що обвинувачення до останнього наполягало на максимальному покаранні у 20 років позбавлення волі і штрафі у $500 000. Можна припустити, що Юферицина або спіймали значно раніше, ніж було оголошено офіційно, або ж він дуже завзято співпрацював після арешту :).

Як вже було сказано вище, більшість заарештованих займали аж ніяк не ключові посади в злочинному угрупованні. Більшість з тих, кому пред’явили звинувачення або заарештували — прості дропи. Тільки в США було заарештовано 39 осіб, а загалом звинувачення пред’явлені 92 людям! У прес-релізах, випущених з цього приводу Федеральним бюро розслідувань, детально розказано практично про кожен конкретний випадок. Наприклад, повідомляється, що громадянин РФ Максим Мирошниченко вербував дропів, сам відкрив щонайменше п’ять підроблених рахунків у банках TD Bank, Chase Bank, Bank of America та Wachovia, а також користувався підробленими паспортами і мав контакти з хакерами та особами, які могли допомогти оформити підроблені документи іншим членам організації. Інші випадки схожі, як дві краплі води: це або «мули», або ось такі, загалом-то, дрібні координатори. Звинувачення їм були пред’явлені найрізноманітніші — від змови з метою вчинення банківського шахрайства і просто банківського шахрайства до відмивання грошей, підробки документів, використання підроблених документів і незаконного використання паспортів. Тюремні строки і штрафи всім загрожують надзвичайно серйозні: від 10 до 30 років і від $250 000 до $1 млн. відповідно. Втім, невідомо, чи вдасться обвинуваченню наполягти на своєму, чи вийде як з Юферициним.

Однак, крім сотні дропів, спійманих американцями, ще 20 осіб було заарештовано у Великій Британії (також було проведено вісім обшуків) і ще п’ятеро в Україні. І якщо у Сполученому Королівстві ситуація майже аналогічна американській, то з українцями все дещо складніше. Річ у тому, що, згідно з повідомленнями ФБР та українського СБУ, тут, схоже, спіймали найвищу верхівку угруповання — організаторів всієї вищеописаної схеми. Ні, звичайно, авторів нещасливого ZBot серед заарештованих не було (хоча, на думку багатьох експертів і представників спецслужб, малвар створений саме в країнах Східної Європи). Інформації про цих п’ятьох взагалі поки що вкрай мало, проте відомо, що у ФБР є підстави вважати, що керівники ботнету контактували з розробниками ZeuS, які робили їм на замовлення особливі версії інструментарію.

Все вищезазначене, звісно, далеко не кінець історії. У розшуку досі перебуває не один десяток людей, попереду напевно не один обшук, арешт, а також купа судових розглядів. Але, як би там не було, операція Trident Breach наочно доводить, що спецслужби світу все ж можуть «знайти підхід» до ботнетів і вміють арештовувати не лише «мулів», а й людей, які стоять у злочинній ієрархії вище. І нехай ми з тобою розуміємо, що ця сотня з невеликих людей — крапля в морі, а $70 млн. — жалюгідні крихти від зникаючих у невідомих напрямках мільярдів, для спецслужб це все одно майже небачений розмах, та й загалом непогана тенденція.

Фахівці компанії «Аміка» завжди готові проконсультувати вас з сервісів, послуг та пристроїв захисту ваших ресурсів. Ми займаємося наступними напрямками:

- Захист від витоку конфіденційної інформації за межі компанії (DLP).

- Захист від цілеспрямованих хакерських атак (APT).

- Захист від DDOS.

- Захист мобільних пристроїв (BYOD і MDM)

- Аудит і перевірка на вразливість.

- Тести на проникнення.

Безкоштовну консультацію ви можете отримати, звернувшись до нас за телефоном +38 044 355-07-70 або за адресою security@amica.ua.