Борьба с киберпреступностью в наши дни уже далеко не миф, а суровая реальность. Прошло время, когда спецслужбы не знали, с какой стороны подойти к Сети. Эта история – яркая иллюстрация того, что спецслужбы многому научились и порой занимаются действительно полезными вещами.

Операция Trident Breach.

В октябре месяце из пресс-релизов ФБР весь мир узнал масштабную международную операцию Trident Breach (дословно: «удар трезубцем»), во время которой в Великобритании, США и Украине было задержано более ста человек, принимавших участие в деятельности крупного ZeuS- ботнета.

О троянце по имени ZeuS многие наверняка уже слышали; мы посвятили этому злоумышленнику не одну статью и заметку. На всякий случай, напомню, что ZeuS, также известный в сети как Zbot, PRG, Wsnpoem, Gorhax и Kneber – это своего рода последний писк моды и самый популярный тренд в киберпреступной среде. Этот инструментарий пользуется на черном рынке огромным спросом, регулярно обновляется, защищен от нелегального использования лучше лицензионного ПО и является настоящей головной болью для всех ИТ-безопасников планеты. Авторов этого ПО безуспешно ищут уже достаточно долго. А когда не получается найти авторов и вырвать «корень зла», приходится бороться не с причиной, а с последствиями. Особенно когда последствия приобретают угрожающий масштаб.

Расследование, предшествовавшее массовым арестам, началось в мае 2009 года. Тогда при работе над делом о краже средств с 46 различных банковских счетов агенты ФБР из города Омаха, штат Небраска, нащупали «связующее звено» — они обнаружили четкие следы деятельности ZeuS-ботнета. Федеральное бюро расследований быстро сопоставило имеющиеся факты и пришло к выводу, что масштаб бедствия велик. «Федералы» немедленно связались с местной полицией, своим аналогом Отдела «К» (то есть с ребятами, занимающимися именно расследованием киберпреступлений), другими американскими спецслужбами, а затем установили контакт и со своими зарубежными коллегами из Украины, Великобритании и Нидерландов. Сразу скажем, что голландская полиция была привлечена к делу исключительно потому, что злоумышленники использовали определенные компьютерные ресурсы Нидерландов.

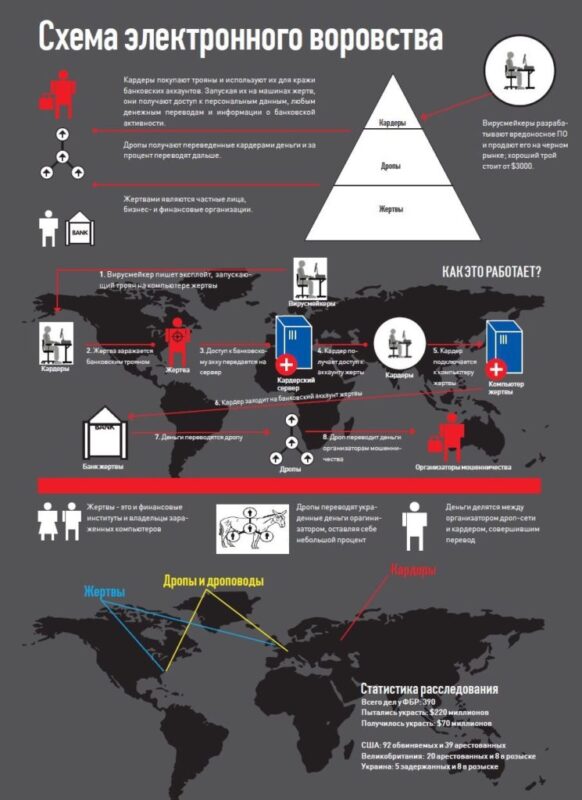

Вскоре ситуация начала проясняться. Схема, которую использовали сетевые мошенники, оказалась простой, как три копейки. Основной мишенью этих ребят были совсем не крупные банки и корпорации — они нацеливались на небольшие организации, муниципальные предприятия, церкви, больницы, а также редких частных лиц преимущественно на территории США. Заражение компьютеров жертв происходило практически дедовским методом: мошенники использовали целевые вредоносные e-mail-рассылки (письма несли «на борту» ссылку на ZeuS). Как только ничего не подозревающие граждане открывали такое письмо и переходили по ссылке, вирус проникал в систему и выполнял там свое черное дело — собирал номера счетов, логины, пароли и другие конфиденциальные данные, связанные с банковскими аккаунтами. Владельцы ботнета, получив эту информацию в руки, смогли добраться до множества счетов. ФБР сообщает, что таким образом были предприняты попытки кражи около $220 млн., но поскольку не все они были успешны, реально преступники (по предварительной оценке) сумели получить около $70 млн. Отметим, что делалось все достаточно аккуратно: ФБР утверждает, что преступники пытались не снимать больше нескольких тысяч долларов за раз.

Масштаб уже поражает, верно? Дальше – больше. Как уже было сказано выше, корни этой преступной группы уводили в Украину и другие страны Восточной Европы, а сеть так называемых «мулов» (от английского money mule — «денежный ил») — людей, переправлявших украденные деньги владельцам ботнета (в кардерской терминологии — дропов) — как выяснилось позже, насчитывало несколько сотен человек.

Как это работает?

Большинство граждан, арестованных во время операции Trident Breach, от 20 до 25 лет, и все они по сути являются низшим звеном в структуре работы ботнета. Когда (и если) воровство средств с очередного счета проходит успешно, деньги утекают отнюдь не прямо в загребующие руки владельцев зомби-сети. Это было бы слишком просто, рискованно и примитивно. Здесь в игру вступают «мулы», они же «дропы». В случае, о котором мы говорим сегодня, в этой роли преимущественно выступали студенты из Молдовы, Украины, России, Беларуси и Казахстана, находящиеся в США по визе J-1, то есть по программе Work&Travel. Для тех, кто не знает: W&T позволяет молодежи некоторое время с пользой жить на территории США, работая, общаясь с носителями языка. Одним словом, обучающий и культурный обмен. Арестованным «студентам» такая программа поездки явно казалась скучной, раз они решили предложить себя киберпреступникам в качестве дропов.

Как это реализовано? Опять же довольно просто. Вербуют таких «красавцев» обычно через Сеть, например через социальные сети (в нашем случае ФБР пока отказывается разглашать название социальной сети, где происходила вербовка). За работу им предлагают определенный процент от наличных сумм, обычно в пределах 5-20% от перевода. Далее возможны варианты. Или, въехав в США, мулы самостоятельно открывают поддельные банковские счета, на которые идут украденные деньги. Или фейковые счета дропу предоставляет сам работодатель: например, «илу» просто присылают по почте пластиковую карту с PIN-кодом. Часто по делу также замешаны поддельные документы всех видов. Дальше задача «ила» элементарна — нужно снимать наличные деньги и передавать ее своим «хозяевам».

За примерами этих схем не нужно уходить далеко. В ходе операции Trident Breach ФБР внедрило одного из своих агентов в мошенническую сеть именно в качестве дропа. Через российскую социальную сеть (все общение происходило на русском) агент нашел «работодателя», скрывавшегося под ником Jack Daniels. Jack Daniels, впоследствии оказавшийся 26-летним гражданином РФ Антоном Юферицыным, предложил следующую «работу»: нужно было открыть в США несколько банковских счетов, получать на них переводы и обналичивать деньги. Под пристальным наблюдением ФБР все было выполнено, и так хорошо, что замаскированный агент даже смог лично встретиться с Юферицыным. «Работодатель» вдруг решил с глазу на глаз обсудить со «студентом» перспективу открытия бизнес-счета, на который можно было бы переводить больше денег. Очевидно, во время этой первой встречи Jack Daniels ничего не заподозрил, поскольку вскоре на счет подставного ила поступил первый перевод в размере $9983. Через несколько дней Jack Daniels назначил агенту ответную встречу, на этот раз уже непосредственно для передачи денег. Во время этого действия Юферицин и был благополучно арестован.

Ему предъявили обвинение в сговоре с целью мошенничества, свою вину Jack Daniels признал и даже дал показания против других участников группировки. Но самое интересное, что на данный момент Антону Юферицину уже вынесен приговор, и он оказался удивительно мягким: 10 месяцев тюрьмы и $38 314 штрафа. Дело в том, что обвинение до последнего настаивало на максимальном наказании в 20 лет лишения свободы и штрафе в $500 000. Можно предположить, что Юферицина либо поймали значительно раньше, чем было объявлено официально, либо он очень упорно сотрудничал после ареста :).

Как уже было сказано выше, большинство арестованных занимали отнюдь не ключевые посты в преступной группировке. Большинство из тех, кому предъявили обвинения или арестовали, — простые дропы. Только в США были арестованы 39 человек, а в общей сложности обвинения предъявлены 92 людям! В пресс-релизах, выпущенных на этот счет Федеральным бюро расследований, подробно рассказано практически о каждом конкретном случае. Например, сообщается, что гражданин РФ Максим Мирошниченко вербовал дропов, сам открыл по меньшей мере пять поддельных счетов в банках TD Bank, Chase Bank, Bank of America и Wachovia, а также пользовался поддельными паспортами и контактировал с хакерами и лицами, которые могли помочь оформить поддельные документы другим членам организации. Другие случаи схожи, как две капли воды: это или «мулы», или вот такие, в общем-то, мелкие координаторы. Обвинения им были предъявлены самые разные — от сговора с целью совершения банковского мошенничества и просто банковского мошенничества до отмывания денег, подделки документов, использования поддельных документов и незаконного использования паспортов. Тюремные сроки и штрафы всем грозят очень серьезные: от 10 до 30 лет и от $250 000 до $1 млн. в соответствии. Впрочем, неизвестно, удастся ли обвинению настоять на своем или получится как с Юферицыным.

Однако кроме сотни дропов, пойманных американцами, еще 20 человек были арестованы в Великобритании (также было проведено восемь обысков) и еще пятеро в Украине. И если в Соединенном Королевстве ситуация почти аналогична американской, то с украинцами все сложнее. Дело в том, что, по сообщениям ФБР и украинского СБУ, здесь, похоже, поймали высшую верхушку группировки — организаторов всей вышеописанной схемы. Нет, конечно, авторов злополучного ZBot среди арестованных не было (хотя, по мнению многих экспертов и представителей спецслужб, малвар создан именно в странах Восточной Европы). Информации об этих пятерых вообще пока мало, однако известно, что у ФБР есть основания полагать, что руководители ботнета контактировали с разработчиками ZeuS, которые делали им на заказ особые версии инструментария.

Все вышеперечисленное, конечно, далеко не конец истории. В розыске до сих пор находится не один десяток человек, впереди не один обыск, арест, а также куча судебных разбирательств. Но, как бы то ни было, операция Trident Breach наглядно доказывает, что спецслужбы мира все же могут «найти подход» к ботнетам и умеют арестовывать не только «илов», но и людей, стоящих в преступной иерархии выше. И пусть мы с тобой понимаем, что эта сотня из небольших людей капля в море, а $70 млн. — жалкие крохи от исчезающих в неизвестных направлениях миллиардов, для спецслужб это все равно почти невиданный размах, да и вообще неплохая тенденция.

Специалисты компании «Амика» всегда готовы проконсультировать вас по сервисам, услугам и устройствам защиты ваших ресурсов. Мы занимаемся следующими направлениями:

- Защита от утечки конфиденциальной информации за пределы компании (DLP).

- Защита от целенаправленных атак хакеров (APT).

- Защита от DDOS.

- Защита мобильных устройств (BYOD и MDM)

- Аудит и проверка на уязвимость.

- Тесты для проникновения.

Бесплатную консультацию вы можете получить, обратившись к нам по телефону +38 044 355-07-70 или по адресу security@amica.ua .