Для корректной и надежной работы всей сетевой инфраструктуры компании, рекомендуется разделить сеть на несколько сегментов.

Для корректной и надежной работы всей сетевой инфраструктуры компании, рекомендуется разделить сеть на несколько сегментов.

Сегментация поможет значительно уменьшить широковещательный трафик в сети, что значительно уменьшит нагрузку на коммутаторы и маршрутизатор. Мы рекомендуем разграничивать сеть на несколько VLAN для:

— Wi-Fi сети (с разделением на гостевой и служебный Wi-Fi);

— VoIP телефонии (Voice VLAN);

— серверов компании;

— сотрудников компании;

— служебный vlan (для коммутаторов, Wi-Fi точке доступа и другого сетевого оборудования).

Сегодня речь пойдёт о настройке нескольких подсетей в офисе на базе маршрутизатора Mikrotik RB960PGS.

Данная настройка не всегда нужна для малых офисов, но, если Вы планируете расширяться – данную статью стоит использовать как «правило хорошего тона».

Представим, что у нас уже имеется маршрутизатор RB960PGS, в который подключен коммутатор Cisco SB SG250-10P-K9-EU и несколько Wi-Fi точек доступа, подключенный в свитч. Нам необходимо сделать 4 сегмента сети: для пользователей, Wi-Fi клиентов, сервера 1C и служебный для оборудования.

На свитче необходимо настроить транковый порт в котором будет тегированный трафик из 1, 20, 30 и 40 VLAN. После данной настройки – подключаем коммутатор в любой LAN порт Микротик.

Далее подключаемся к маршрутизатору и заходим в раздел Interfaces для создания новых VLAN:

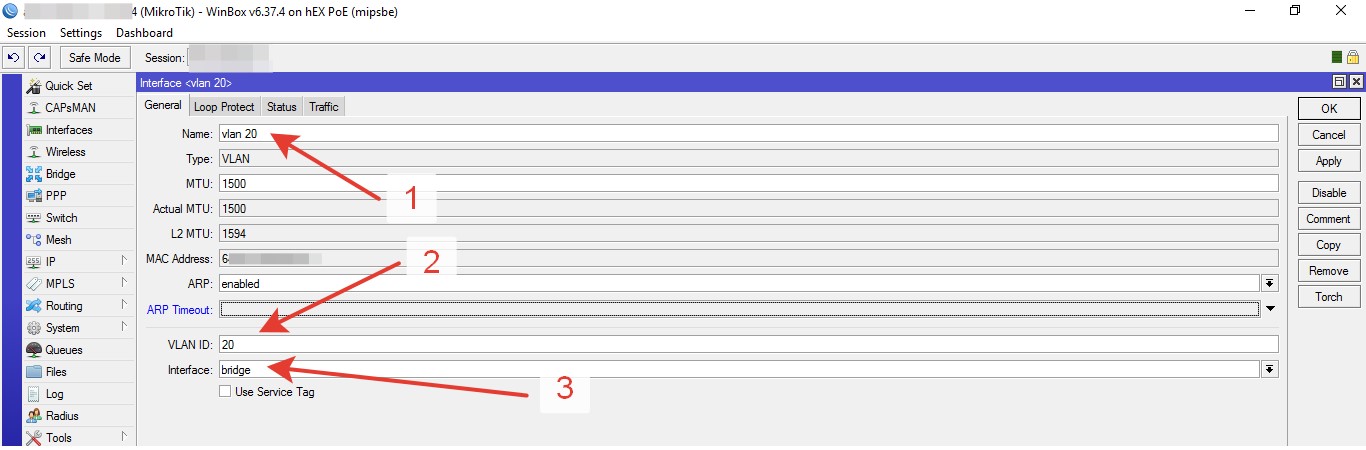

- Нажимаем «+» и выбираем «VLAN».

- В разделе «General», необходимо указать название vlan (лучше так и назвать: vlan 20 или vlan Wi-Fi).

- В поле «VLAN ID» прописываем номер влана.

- И с выпадающего списка «Interface» указываем «bridge».

Таким же образом необходимо создать и другие вланы (в нашем случае это 30 и 40).

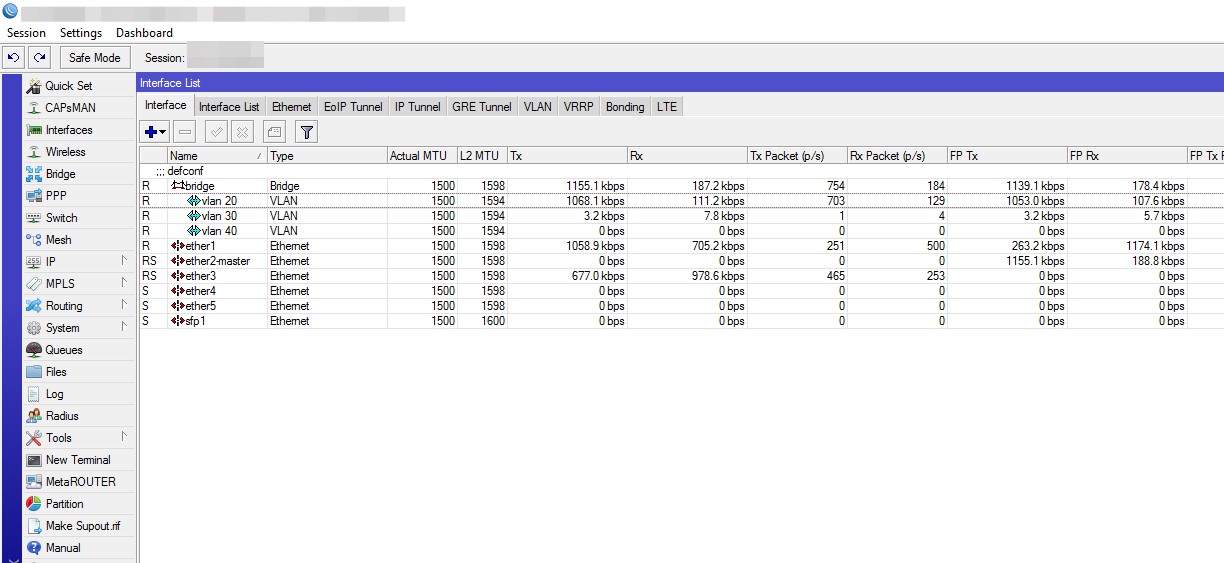

После создания всех вланов, все порты маршрутизатора (кроме WAN порта) перейдут в режим trunk, останется только создать DHCP сервер для каждого VLAN и присвоить к нему соответствующий DHCP Pool:

Таким образом, мы сможем разграничить сеть на разные сегменты и подсети.

Без дополнительной настройки Firewall на Mikrotik, доступ в одну подсеть будет открыт из другой, что позволит провести тонкую настройку безопасности.

Пользователи Wi-Fi, которые будут подключены к точкам доступа будут получать IP адреса из одной сети, сервер 1C с другой.

Помимо данного разделения, мы можем настроить остальные порты на коммутаторе в третьем VLAN, что позволит подключать кабелем ПК устройства в 3м сегменте сети.

Такое разделение будет способствовать повышению безопасности сети, позволит разграничить доступы на маршрутизаторе в различные сегменты сети путем настройки FireWall, а также повысит производительность самой сети.

[vc_row row_padd=»xs-padding» section_bg_color=»#f5f5f5″][vc_column width=»1/6″][vc_single_image image=»22017″ img_size=»113*150″ alignment=»right»][/vc_column][vc_column width=»5/6″][vc_column_text css=».vc_custom_1494402198286{margin-right: 100px !important;margin-left: 10px !important;}» it_color=»#000000″]Специалисты компании «Амика» всегда готовы проконсультировать вас по сервисам, услугам и сетевому направлению. Что мы можем:

- Провести аудит существующей сети и, не предлагая лишнего, модернизировать ее;

- Построить беспроводную сеть, в том числе и специфическую – с высокой плотностью клиентов, для локации клиентов внутри помещения, распределённую беспроводную сеть (единая беспроводная сеть в филиалах), радиолинк на несколько километров;

- Построить WAN-сеть для объединения филиалов в единую сеть предприятия (Cisco DMVPN, Cisco IWAN, HP DVPN);

- Внедрить систему безопасности на базе видеонаблюдения, построить систему видеоаналитики, распознавания номеров, подсчет посетителей;

- Внедрить IP-телефонию, call-центр и систему экстренного оповещения;

- Внедрить видеоконференцсвязь и решения для веб-конференций (Сisco Telepresence, Cisco WebEx, Polycom);

- Внедрить специализированные решения — для монетизации Wi-Fi, для аналитики ПО работающего в сети и для централизованного управления сетью.

Бесплатную консультацию вы можете получить, обратившись к нам по телефону +38 044 355-07-70 или по адресу network@amica.ua.[/vc_column_text][/vc_column][/vc_row][vc_row][vc_column][vc_row_inner][vc_column_inner width=»1/2″][vc_custom_heading text=»Есть вопросы по сетевому направлению? Обращайтесь к нашим специалистам.» font_container=»tag:h2|text_align:left|color:%23000000″ google_fonts=»font_family:Open%20Sans%3A300%2C300italic%2Cregular%2Citalic%2C600%2C600italic%2C700%2C700italic%2C800%2C800italic|font_style:300%20light%20regular%3A300%3Anormal»][vc_column_text]

Заполните форму справа и наши менеджеры свяжутся с вами в течении 10 минут.

[/vc_column_text][/vc_column_inner][vc_column_inner width=»1/2″][vc_column_text][amoforms id=»8″][/vc_column_text][/vc_column_inner][/vc_row_inner][/vc_column][/vc_row]